كما ذكرنا مِن قبل فعملية الاستطلاع هي الأقل تقنية، ولكن مع ذلك فهناك

أدوات نستخدمها لتساعدنا في هذه المرحلة ولكن الاعتماد الأكبر لا يكون على

الأدوات بالطبع!!

عادةً ما نبدأ خطوتنا الأولى بالتدقيق في الموقع الإلكتروني

للهدف. في بعض الأحيان، قد نستخدم أداة أسمها HTTrack لنصنع نسخة مطابقة

للموقع. HTTrack أداة مجانية تقوم بصنع نسخة مطابقة للموقع و لكنها تكون

موجودة على حاسوبك. هذه النسخة ستحتوي على كل الصفحات الموجودة في الموقع،

الروابط، الصور، نسخة مطابقة تمامًا لموقع الهدف.

من المهم أن تعرف أنكَ كلما قضيت وقتًا في التنقل و استعراض

الموقع المستهدف، كلما زادت المخاطرة بتتبع أثارك حتى و إن كنت تتصفح

الموقع بشكل عادي. تذكر أنكَ في كل مرة تتصل مباشرةً بالهدف، فهناك احتمال

أن تترك خلفك أثار يسهل تتبعك من خلالها.

يمكنك تحميل برنامج HTTrack مباشرة من موقعهم الرسمي

:http://www.httrack.com/ من أجل تثبيت البرنامج على الويندوز فهو أمر لا

يحتاج الكثير من الجهد، فبمجرد تحميل الملف التنفيذي exe و تشغيله سيبدأ

التثبيت المعتاد كأي برنامج آخر. إن أردت تثبيت HTTrack على الـ”باك تراك”

فيمكنك ذلك عن طريق كتابة الأمر :

apt-get install httrack

الفائدة من هذه الأداة أنها ستمكنك من تصفح نسخة مطابقة من

الموقع المستهدف بدون الحاجة إلى الاتصال بالموقع الأساسي، و هذا سيقلل من

مخاطرة تركك لآثار قد تؤدي إلى الوصول إليك أثناء تصفحك للموقع الأساسي.

يجب أن نذكر أن ما قمنا بتثبيته الآن هو النسخة التي تعمل عن

طريق سطر الأوامر، أما النسخة ذات الواجهة الرسومية فأنا لا أحبذها صراحة،

ليس لضعفها ولكني أفضل النسخة التي تعمل عن طريق سطر الأوامر.

لتشغيل الأداة يكفي أن تكتب في سطر الأوامر:

بمجرد كتابتك لهذا الأمر، سيبدأ عمل الأداة كما في الصورة:

فلنشرح الأوامر الظاهرة في الصورة:

mkdir websites: لصنع مجلد جديد اسمه websites ليحتوي على ملفات الموقع المراد نسخه.

cd websites: للدخول إلى هذا المجلد.

httrack: لاستدعاء الأداة أو لتشغيل الأداة.

Enter Project Name: يسألنا عن اسم للعملية وقد استخدمنا اسم isecur1ty.

Base path: هذا هو المسار الذي سيتم حفظ ملفات الموقع الذي سنقوم بنسخه.

Enter URLs: رابط الموقع المراد صنع نسخة مطابقة منه.

Action: خيارات صنع النسخة، أنا أفضل الخيار الثاني، فهو يعطيك خيارات إضافة كالتالي:

1- Proxy: يسألك إن كنت تريد استخدام proxy أثناء الاتصال.

2- You can define wildcards: يسألك إن كنت تريد تحديد نوع محدد من الملفات لتحميله.

3- Additional options: يسألك عن خيارات إضافية، يمكنك التوصل إليها عن طريق كتابة help في هذه الخانة.

بالطبع الوقت الذي سيستغرقه تحميل الموقع يعتمد بشكل كامل على

حجم الموقع المستهدف، بعد أن تنتهي الأداة من تحميل الموقع، ستحولك إلى

صفحة يمكنك من خلالها تصفح الموقع المطابق وستتمكن من التجول فيه بكل

سهولة، و يمكنك أن تدخل لهذه الصفحة أيضًا من خلال الانتقال للمكان الذي

قمت بحفظ الموقع فيه.

سواء قمت بصنع نسخة مطابقة للموقع على حاسوبك أو كنت ستتصفح

الموقع بشكل طبيعي على الإنترنت فيجب أن تنتبه إلى التفاصيل. يجب أن تبدأ

بتسجيل كل المعلومات التي تجدها على موقع الهدف. عادةً، ببعض البحث العميق

ستصل إلى معلومات مهمة ستفيدك كثيرًا، الإيميلات الخاصة بالموقع أو

الإيميلات الخاصة بصاحب الموقع، عنوان الشركة، رقم الهاتف، رقم الفاكس،

الكثير من المعلومات.

خلال هذه العملية يجب أن تنتبه للتصريحات والتحديثات التي

تعلنها الشركة من خلال موقعهم، فمثلًا: إن كانوا قد اعلنوا عن دمج شركتهم

مع شركة أخرى فهذه يعطيك قائمة بأهداف محتملة قد توصلك إلى النظام الرئيسي،

يجب أيضًا أن تنتبه إلى طلبات الوظائف التي تعلن عنها الشركة، فعندما تطلب

شركة ما قدرات معينة في الشخص الذي تريده سيمكنك هذا من معرفة التكنولوجيا

المستخدمة في الشركة، مثلًا: إن طلبت الشركة شخص يستطيع العمل على نظام

لينكس و ويندوز، فهذا يعني أنهم يستخدمون هذه الأنظمة في شركتهم، كل هذه

المعلومات مهمة. وهناك أمثلة حية على ذلك ففي كثير من الأحيان تجد المواقع

والمنتديات تنشر تحديثاتها التقنية، مثلاً تجد موقع يُعلِن عن تحديثه لنسخة

اسكربت الصور، أو مثلاً تحديث نسخة المنتدى إلى النسخة كذا!! هل يمكنك

تخيُل مقدار المعلومات التي يمكنك الحصول عليها بدون أي جهد!!

عادةً، عندما ننتهي من هذه العملية، ستكون لدينا معلومات عن مَنْ هم، و ماذا يفعلون، و أين عنوان شركتهم الفعلي؟

عندما ننتهي من هذه العملية ستكون لدينا فكرة عن طبيعة الشركة

و عملها، و يمكننا الآن أن ننتقل إلى عملية الاستطلاع السلبي. عندما تبدأ

عملية الاستطلاع السلبي فمن المستحيل أن تتمكن الشركة من تحديد تحركاتنا

وذلك لأن هذه العملية لا تتطلب إرسال حزمة واحدة إلى الهدف. سلاحنا الأساسي

لأداء هذه المهمة هو الإنترنت. يجب أن نبدأ هذه العملية بعمل بحث كثيف عن

الهدف في عدة محركات بحث.

يوجد العديد من محركات البحث في وقتنا الحالي، و أهمهم و أشهرهم جوجل بالطبع، لا يوجد أحد في العالم لا يعرف جوجل.

ما أخبرنا به Johnny Long في كتابه “Google Hacking For

Penetration Tester” قد غير عالم اختبار الاختراق تمامًا. عادةً، عندما

تسأل شخص ما عن كيف تستخدم جوجل فجوابه يكون ثابت “قم بفتح المتصفح، ثم

اكتب جوجل، ثم ابحث عن أي شيء تريده”، لكن ما ورد في كتاب Johnny Long قد

غير طريقة تفكيرنا تمامًا.

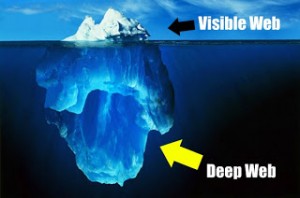

الإنترنت المخفي والأنترنت المظلم أحد أسرار

الشبكة العنكبوتية ,إذ أن شبكة الأنترنت العادية التي نعرفها لاتشكل إلا

القليل من حي معرفتنا به فمثلا جبل الجليد نجد نصفه الأعلى مكشوف للعموم

أما نصفه المخفي فلا أحد يعلم ماهو عمقه الحقيقي هذا ماينطبق على الأنترنت

المخفي والمظلم وماخفي كان أعظم إذا

مانعرفه نحن بالأنترنت يشكل فقط سطح جبل الجليد الظاهر أمامنا وماخفي منه

تحت الماء هو مانقصد به الأنترنت المخفي والمضلم فهذا النوع من الشبكات

والحواسيب مرتبطة بينها فيما لايمكنك تصفحها بشكل عادي ولا يمكنك الوصول

إليها إلا بشروط معينة وتحتاج لهذه العملية برامج سوف نشرحها في بقية شرحنا

.

الإنترنت المخفي والأنترنت المظلم أحد أسرار

الشبكة العنكبوتية ,إذ أن شبكة الأنترنت العادية التي نعرفها لاتشكل إلا

القليل من حي معرفتنا به فمثلا جبل الجليد نجد نصفه الأعلى مكشوف للعموم

أما نصفه المخفي فلا أحد يعلم ماهو عمقه الحقيقي هذا ماينطبق على الأنترنت

المخفي والمظلم وماخفي كان أعظم إذا

مانعرفه نحن بالأنترنت يشكل فقط سطح جبل الجليد الظاهر أمامنا وماخفي منه

تحت الماء هو مانقصد به الأنترنت المخفي والمضلم فهذا النوع من الشبكات

والحواسيب مرتبطة بينها فيما لايمكنك تصفحها بشكل عادي ولا يمكنك الوصول

إليها إلا بشروط معينة وتحتاج لهذه العملية برامج سوف نشرحها في بقية شرحنا

.

(3 تقييمات، بمعدل: 4.67 من إجمالي 5)

(3 تقييمات، بمعدل: 4.67 من إجمالي 5)